据悉,亚马逊已查获了俄罗斯 APT29 黑客组织用于针对政府和军事组织进行针对性报复的域名,以使用坏心良友桌面操作贯穿文献窃取 Windows 字据和数据。

APT29,也被称为"悦目熊"和"午夜暴雪",是一个由俄罗斯国度支撑的齐集间谍组织,与俄罗斯对外谍报局 ( SVR ) 有关系。亚马逊澄莹说,尽管 APT29 使用的齐集垂钓页面被伪装成 AWS 域,但亚马逊或其云平台的凭证齐不是这些报复的径直策动。

其公告中写说念:"他们使用的一些域名试图骗取策动,让东说念主们肯定这些域是 AWS 域(但事实并非如斯),但亚马逊不是策动,该组织也不是策动 AWS 客户凭证。违反,APT29 通过 Microsoft 良友桌面寻找策动的 Windows 字据。"

挟制者以针对群众政府、智库和询查机构的高度复杂的报复而有名,频繁使用齐集垂钓和坏心软件来窃取敏锐信息。

群众范围内的策动组织

尽管 APT29 最近的四肢在乌克兰产生了紧要影响,但其范围很普通,并针对多个被视为俄罗斯敌手的国度。

亚马逊指出,在此次特定的四肢中,APT29 衔命其典型的"窄策动"计谋的违反格式,向比庸碌更多的策动发送了齐集垂钓电子邮件。乌克兰筹谋机密紧反应小组 ( CERT-UA ) 发布了关系这些"流氓 RDP "附件的公告,以教训他们在" UAC-0215 "下追踪的大边界电子邮件四肢。

这些讯息的主题是责罚亚马逊和微软处事的"集成"问题以及实施"零信任"齐集安全架构(零信任架构,ZTA)。

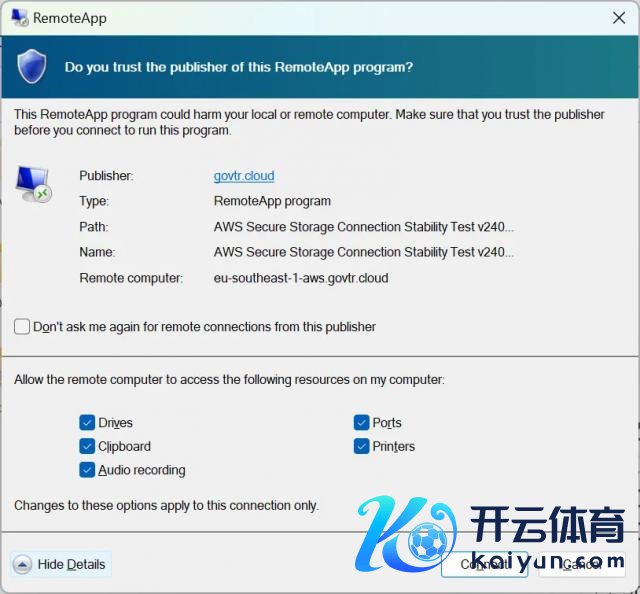

这些电子邮件包含 RDP(良友桌面条约)贯穿文献,其称号如"零信任安全环境合规性查验 .rdp ",大开时会自动开动与坏心处事器的贯穿。

坏心 RDP 成就屏幕

从上头这些 RDP 贯穿成就文献之一的图像不错看出,它们与报复者戒指的 RDP 处事器分享通盘腹地资源,包括:

·腹地磁盘和文献

·齐集资源

·打印机

·COM 端口

·音频拔擢

·剪贴板

此外,UA-CERT 暗示,它们还不错用于在受感染的拔擢上实行未经授权的格式或剧本。

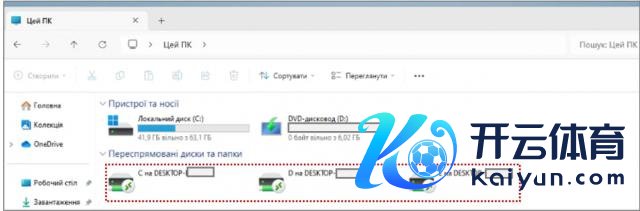

分享驱动器和拔擢被重定向到报复者的 RDP 处事器

固然亚马逊暗示,该四肢用于窃取 Windows 字据,但由于策动的腹地资源与报复者的 RDP 处事器分享,因此挟制者也不错径直从分享拔擢窃取数据。

这包括存储在策动硬盘、Windows 剪贴板和映射齐集分享上的所罕有据。 CERT-UA 提出应仔细查验其公告 IoC 部分中分享的 IP 地址的齐集交互日记,以检测可能的报复或违纪迹象。此外,提出遴荐以下轮番来减少报复面:

1. 在邮件网关处阻止" .rdp "文献。

2. 注释用户在不需要时开动任何" .rdp "文献。

3. 成就防火墙设立以戒指从 mstsc.exe 格式到外部齐集资源的 RDP 贯穿。

4. 成就组计谋以通过 RDP 禁用资源重定向("良友桌面处事" ->"良友桌面会话主机" ->"拔擢和资源重定向" ->"不允许 ... ")。

现在,APT29 仍然是俄罗斯最宽绰的齐集挟制之一,善于使用间谍软件供应商特有的谬误。据披露,前年挟制者报复了 TeamViewer、Microsoft 和 Hewlett Packard Enterprise 等要害软件供应商。

本月早些时辰体育游戏app平台,APT29 "集体"就期骗 Zimbra 和 JetBrains TeamCity 处事器谬误粗拙群众要害组织。